Sécurité Cliclease : vos données entre de bonnes mains

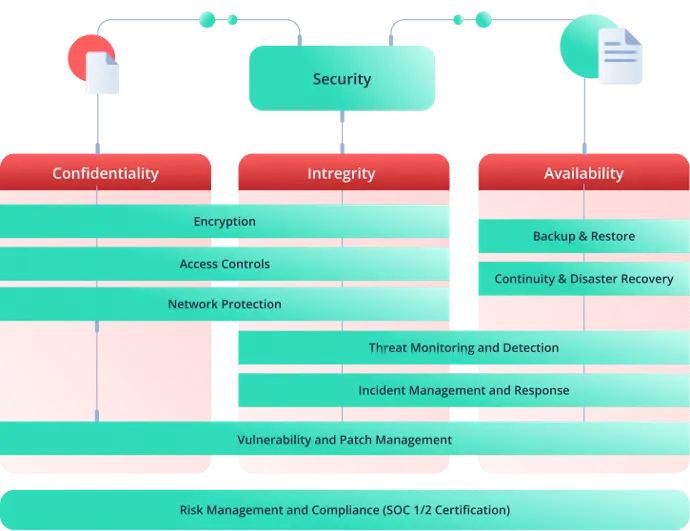

Nos solutions sont basées sur la plateforme cloud Cliclease, un environnement ultra sécurisé qui protège vos informations grâce au cryptage des données, au contrôle d'accès basé sur les rôles, aux fonctionnalités avancées d'authentification et d'autorisation et aux capacités d'audit étendues. Nous vous soutenons.

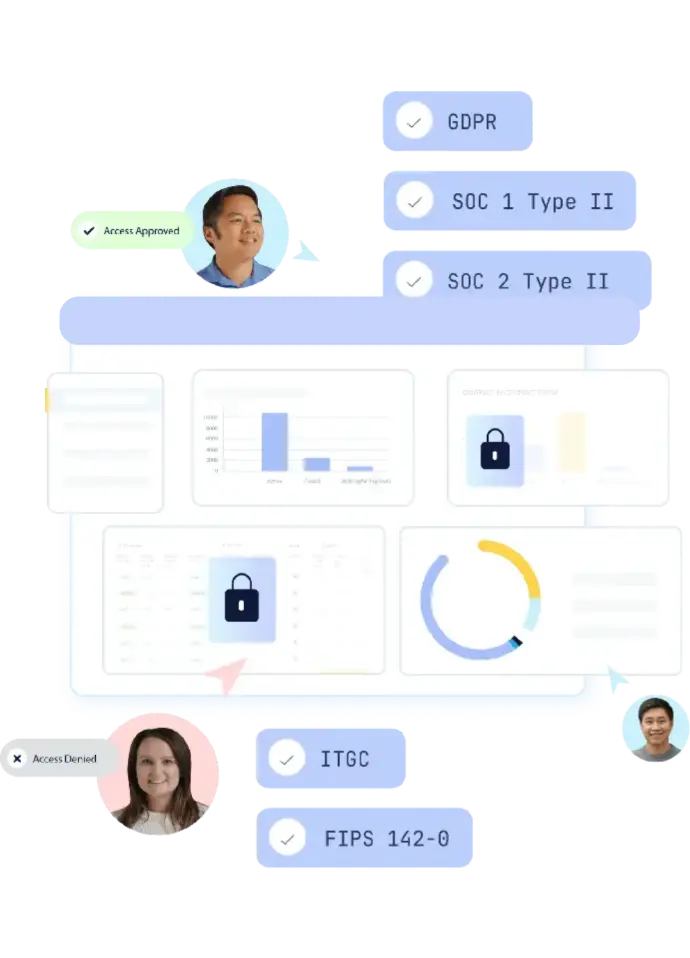

Cryptage des données au repos et en transit

Rapports d'audit SOC 1 Type II et SOC 2 Type II

Exigences du RGPD

Contrôle d'accès basé sur les rôles

Authentification unique (SSO)

Qu'est-ce que Cliclease

Cliclease est un fournisseur d'applications d'entreprise natives du cloud qui permet aux équipes de comptabilité des baux, d'administration des baux, d'immobilier et de ressources humaines de s'adapter. Nos solutions stratégiques fournissent aux équipes des informations, des flux de travail et une automatisation leur permettant d'effectuer des tâches efficacement et de se concentrer sur des activités à plus forte valeur ajoutée. Pour créer nos applications, nous exploitons des piles technologiques de pointe et des méthodes éprouvées dans le secteur, telles que Kubernetes, Kafka, les frameworks CI/CD, etc. La base de ce que nous créons est la plateforme cloud Cliclease, une architecture cloud sécurisée, flexible et pilotée par API qui permet à nos clients de connecter leurs solutions financières et leurs ERP comme SAP S/4HANA à nos produits.

Nos solutions incluent:

–Cliclease Lease Administration : une solution permettant aux locataires et aux bailleurs d'avoir un contrôle total sur les portefeuilles croissants d'actifs loués et de garantir la conformité avec les normes IFRS 16, ASC 842 et IPSAS 43.

–Cliclease Asset Management : une solution pour gérer vos opérations d'immobilisations.

–Solution Cliclease IFRS : une solution pour automatiser vos calculs IFRS 9, ou si vous avez des besoins spécifiques en matière de reporting IFRS.

Votre sécurité est notre priorité

Bâtir la confiance est synonyme de tranquillité d’esprit. C’est pourquoi nous promettons à nos clients que nous serons leurs partenaires logiciels les plus fiables, et nous tenons notre promesse. Cliclease utilise les pratiques de cybersécurité et de gestion des risques les plus établies et les plus éprouvées du secteur et recourt aux principaux fournisseurs de services technologiques.

De plus, nos experts suivent rigoureusement les dernières normes de l'industrie pour protéger vos données et vos systèmes à chaque étape de leur cycle de vie. De cette façon, vous pouvez effectuer vos opérations quotidiennes et concevoir votre stratégie d'entreprise en toute tranquillité.

Bienvenue dans notre cockpit de sécurité

Chez Cliclease, nous permettons à nos clients de gérer et de contrôler les aspects de sécurité de leurs solutions comme ils le souhaitent. En exploitant le Security Cockpit, les clients peuvent:

- Gérez les identités et les accès avec des contrôles d'accès basés sur les rôles prêts à l'emploi

- Exécutez des mécanismes d'authentification, notamment l'authentification unique (SSO) et l'authentification multifacteur.

- Surveiller l'état de leurs solutions et environnements, en s'assurant que tout fonctionne correctement pour les utilisateurs.

Certifications et audits

La sécurité et la confidentialité de vos données étant notre priorité, nous prenons toutes les mesures nécessaires pour assurer nos clients de cet engagement. Cela comprend le fait de se soumettre volontairement au long processus de certification par un tiers indépendant basé sur les normes du secteur..

Dans le cadre du rapport d'audit Cliclease SOC 1 Type II et SOC 2 Type II, publié chaque année par un cabinet d'audit tiers mondial, Cliclease a mis en œuvre et adhère à des protocoles d'information stricts, notamment en matière de sécurité, de disponibilité, d'intégrité du traitement, de confidentialité et de protection des données de nos partenaires.

Les rapports SOC, les rapports de tests de pénétration et autres certifications ci-dessus sont disponibles en décembre de chaque année pour nos partenaires et prospects sur demande. Pour demander l'une de nos certifications ou rapports, click here.

Exigences du RGPD

En tant que fournisseur SaaS, Cliclease a évalué de manière exhaustive les exigences du RGPD et mis en œuvre de nombreuses pratiques de confidentialité et de sécurité pour garantir que nos solutions cloud répondent à ces exigences. Ces pratiques incluent:

- Rechercher des enregistrements dans l'application, avec prise en charge de la suppression d'informations spécifiques si nécessaire.

- Fournir à nos clients des paramètres de confidentialité et de conformité configurables tels que l'utilisation de leur propre SSO, le contrôle de qui peut accéder à l'application et quel type d'informations, et bien plus encore.

- Fournir des méthodes de transfert de données suffisantes à nos clients.

- Tenue de registres des activités de traitement.

- Former les employés aux pratiques de sécurité et de confidentialité.

Nos mesures de sécurité tierces

Les fournisseurs de centres de données de Cliclease utilisent une variété de mécanismes de sécurité, couvrant à la fois l'accès physique et virtuel. Nos fournisseurs de centres de données sont tous certifiés par des auditeurs indépendants et des organismes tiers afin que nous puissions offrir les meilleures mesures de sécurité disponibles à nos clients internationaux.

Cryptage des données au repos et en transit

Les utilisateurs qui accèdent aux solutions Cliclease via Internet sont protégés par Transport Layer Security (TLS) et Hypertext Transfer Protocol Secure (HTTPS). Toutes les données, y compris les sauvegardes, sont entièrement chiffrées à l'aide d'AES 256 pour les données au repos (voir « Gestion des clés de chiffrement ») et de TLS 1.3 pour les données en transit.

Gestion des clés de chiffrement

Le chiffrement des données au repos est possible en exploitant une solution de notre fournisseur mondial de services cloud et est géré par logiciel, évitant ainsi toute exposition à un humain. Pour garantir une sécurité maximale, les clés ne sont gérées par personne. Elles ne sont visibles que par l'instance client et ne peuvent être utilisées que pour déchiffrer les données au sein de l'instance. Notez également que la gestion des clés est conforme à la norme FIPS 140-2, qui fournit des garanties indépendantes sur la confidentialité et l'intégrité de notre gestion des clés. Dans le cadre de notre architecture d'application, nous veillons à ce que vos bases de données soient logiquement séparées des autres clients, augmentant ainsi la sécurité de vos données.

Authentifications et profils des utilisateurs

La configuration de l'authentification et de l'autorisation de Cliclease utilise les meilleures pratiques et normes du secteur et permet aux clients d'exploiter leur propre authentification unique ou d'utiliser Cliclease Identity & Access Management. Cliclease propose un accès basé sur les rôles, ce qui signifie que les clients peuvent décider comment accorder l'accès à chaque utilisateur.

Prise en charge de l'authentification unique

Cette norme de connexion à authentification unique (SSO) présente des avantages significatifs par rapport à la connexion à l'aide de noms d'utilisateur et de mots de passe spécifiques à l'application : pas besoin de mémoriser et de renouveler les mots de passe pour chaque application, pas de mots de passe faibles, entre autres, et un identifiant unique pour toutes les applications pour unifier votre gestion personnelle des mots de passe, prenant en charge la politique de mot de passe de votre entreprise. Le SSO est pris en charge par la configuration de SSO via SAML2, qui authentifiera et récupérera les rôles et les informations d'identification de la population d'utilisateurs. La liste des groupes récupérés sera attribuée à l'utilisateur connecté à partir de LDAP. Les utilisateurs seront validés via un jeton SAML, échangé de manière sécurisée entre le serveur du fournisseur d'identité (IdP) et le serveur d'applications Cliclease. SAML permet une expérience SSO transparente entre la solution interne de gestion des identités et des accès du client et les solutions Cliclease.

Gestion des identités et des accès Cliclease (NIAM)

La solution de gestion des identités et des accès Cliclease (NIAM) est disponible pour les clients qui utilisent le système d'authentification de Cliclease plutôt que l'authentification unique. Il s'agit d'une solution simple qui permet aux organisations de gérer facilement l'approvisionnement et l'authentification de leurs utilisateurs auprès des solutions SaaS de Cliclease via une plateforme unique. NIAM vous permet d'accéder à vos utilisateurs via une solution de gestion des identités et des accès de niveau entreprise tout en garantissant l'attribution des bons rôles et profils. Chaque rôle dispose de privilèges d'accès différents qui peuvent être attribués individuellement et limités par la portée et la durée. Que vous fournissiez l'accès à des partenaires ou à des employés de plusieurs filiales dans le monde entier, vous offrirez la même expérience transparente que celle attendue par vos utilisateurs tout en gérant efficacement l'aspect sensible de l'accès aux données. Veuillez contacter votre responsable de compte Cliclease pour plus de détails sur cette solution.

Comment les ingénieurs Cliclease accèdent-ils aux systèmes pour fournir une assistance ?

Conformément à la politique de gestion des accès de Cliclease, lorsqu'un problème est signalé via notre système de tickets d'assistance, notre équipe d'assistance demandera l'approbation du client pour un accès temporaire afin d'enquêter et de résoudre le problème pour le ou les environnements spécifiques. Cet accès est accordé pour une durée limitée, suffisante pour résoudre le ticket avec la fermeture automatique activée par le système lorsque l'accès est approuvé.

En plus de notre audit SOC annuel effectué par un tiers, et dans le cadre de la politique de gestion des accès de Cliclease, des audits internes sont effectués régulièrement:

- Un examen des comptes d'utilisateurs et des comptes hautement privilégiés est effectué au moins deux fois par an.

- Les journaux sont révisés mensuellement.

- Des outils de surveillance sont en place avec notification aux personnes concernées en cas d'événements/activités anormaux.

- Les autorisations et demandes d’accès sont revues périodiquement.

Accès et autorisation à l'infrastructure cloud

Pour une plus grande sécurité lors de l'accès à notre infrastructure cloud, Cliclease dispose d'une liste de contrôle d'accès (ACL) qui garantit que seuls les ingénieurs cloud pré-approuvés peuvent effectuer des tâches spécifiques définies par leurs rôles. Pour accéder à l'infrastructure cloud, nous utilisons l'authentification multifacteur (MFA), qui nécessite l'approbation de différents responsables et chefs de service, l'approbation finale étant requise par notre responsable de la sécurité..

En plus de notre audit SOC annuel effectué par un tiers, et dans le cadre de la politique de gestion des accès de Cliclease, des audits internes sont effectués régulièrement pour examiner ces accès et les journaux correspondants..

Journaux d'application et audit

Les journaux d'application vous permettent, à vous et à vos auditeurs, d'examiner toutes les activités effectuées par les utilisateurs et le système afin de garantir l'intégrité des données. Nous permettons à nos clients et à leurs auditeurs de tirer parti de nos capacités ITGC et d'enregistrer tous les types d'activités et de transferts de données dans le système.

Vous pouvez facilement consulter et télécharger tous les journaux, qui montrent tous les types d'activités des utilisateurs, tels que l'accès au système, les données et les modifications de configuration, ainsi que les activités système, telles que les tâches automatiques et autres communications de données entre les solutions Cliclease et toute autre solution intégrée, directement à partir des applications Cliclease. Vous pouvez également annuler les actions si nécessaire.

Cycle de vie de développement de logiciels sécurisés (SSDLC)

La sécurité est au cœur de la conception de nos logiciels. Nous avons adopté de nombreuses bonnes pratiques et exploitons le cadre OWASP pour le développement de nos logiciels afin de garantir la sécurité dès la conception.

Révision du code

Toutes les modifications apportées à notre code sont testées par notre équipe d'assurance qualité (QA) et des critères sont établis pour effectuer des révisions de code, des évaluations de vulnérabilité Web et des tests de sécurité avancés. Nous effectuons des révisions de code manuelles et automatisées avant de vérifier le code. Après les vérifications de code, les équipes d'assurance qualité effectuent des tests de régression et de fonctionnalité. En outre, nous utilisons également des solutions internes et tierces telles que Veracode pour effectuer des évaluations de vulnérabilité et des tests de sécurité sur notre application. Les tests de vulnérabilité sont effectués avant chaque version, et aussi souvent que nécessaire, où nous testons la solution de A à Z. Lors du développement, nous déployons dans un environnement inférieur pour permettre aux parties prenantes de tester la solution avant le déploiement dans le système de production. Toutes ces activités sont enregistrées dans le cadre de notre politique de gestion des changements.

Assurance qualité

Chaque version de produit est soumise à des tests rigoureux de fonctionnalités, de performances, de stabilité et d'expérience utilisateur avant sa sortie. Nous validons les versions dans des builds internes suivies d'environnements inférieurs avant de les transférer vers le système de production conformément à notre politique de gestion des changements.

Évaluation de la vulnérabilité et tests de pénétration

Nous utilisons divers outils pour analyser le code et vérifier les vulnérabilités de sécurité, tels que Veracode et OWASP, avant toute publication. Notre stratégie consiste à prévenir d'abord les vulnérabilités de sécurité, puis à utiliser des outils et des techniques de validation standard du secteur pour valider l'efficacité de la prévention. Les problèmes identifiés grâce aux évaluations de vulnérabilité, aux tests de pénétration et à l'analyse des vulnérabilités du réseau sont classés par ordre de priorité en fonction de leur criticité et du risque.

Des analyses de vulnérabilité, notamment SAST (Static Application Security Testing), DAST (Dynamic Application Security Testing), Container and Dependency Scanning et Penetration Testing, sont effectuées à chaque version et aussi souvent que nécessaire. En suivant les meilleures pratiques de l'OWASP, nous visons à identifier et à supprimer les vulnérabilités de sécurité des applications Web standard et avancées, y compris, mais sans s'y limiter, les suivantes :

- Falsification de requête intersite (CSRF)

- Script intersite (XSS)

- Mauvaise gestion des entrées (injection SQL, injection XML…)

- Fractionnement des réponses HTTP

- Authentification et autorisations

Nous faisons appel à un cabinet d'audit tiers international pour effectuer des tests de pénétration sur notre solution, et le rapport sur ces tests peut vous être fourni sur demande. Nous offrons également à tous nos clients SaaS la possibilité d'effectuer des tests de pénétration sur l'environnement inférieur de la solution, vous permettant ainsi d'évaluer vous-même la sécurité du cloud de Cliclease et de mesurer les performances. Afin d'effectuer un test de pénétration, veuillez discuter de vos besoins en matière de tests de pénétration avec votre responsable de la réussite client Cliclease.

Protection contre les logiciels malveillants

Cliclease Cloud utilise uniquement des systèmes d'exploitation non Windows, et tous les systèmes suivent une politique de base renforcée pour la gestion de la sécurité. Notez que notre architecture de déploiement est basée sur DMZ et qu'aucun accès utilisateur final n'est disponible aux ressources du serveur au niveau du système d'exploitation. Les documents téléchargés par l'utilisateur ne sont pas stockés dans le système de fichiers du serveur et ne sont pas accessibles au niveau du serveur. De plus, les systèmes de détection et de protection contre les intrusions (IDS/IPS) et les couches de pare-feu sécurisent l'accès entrant et sortant sur les ports du système, surveillant et signalant les tentatives de connexion, les créations de compte et les périodes d'indisponibilité du système. Tous les employés de Cliclease utilisent des systèmes dotés d'un antimalware, prenant en charge l'analyse et la sécurité en temps réel, et les mises à jour automatiques sont activées sur les appareils.

Surveillance de sécurité

Nous disposons de diverses mesures et systèmes de sécurité qui surveillent en permanence les activités malveillantes, les attaques et les comportements non autorisés sous différents angles. Notre équipe peut atténuer toute attaque potentielle en suivant la procédure interne définie pour de tels événements.

Continuité des activités, reprise après sinistre et sauvegardes

Le plan de reprise après sinistre de Cliclease prévoit qu'en cas de sinistre défini comme une condition naturelle ou d'origine humaine susceptible de rendre vos services d'abonnement inaccessibles pendant plus d'une journée (« sinistre »), Cliclease peut reprendre les services suite au présent contrat de services d'abonnement dans un délai d'un jour à compter de l'événement. Le RTO (Recovery Time Objective) pour les solutions cloud Cliclease est d'un jour et le RPO (Recovery Point Objective) est la dernière sauvegarde quotidienne.

Dans le cadre du processus de conformité et de l’audit SOC de Cliclease, les capacités et les plans de reprise après sinistre sont testés en continu. Les événements de simulation de reprise après sinistre sont menés en créant un événement qui entraîne la perte des données d’un client imaginaire et de l’accès à son système. Ce test nécessite que Cliclease déclare un sinistre et déclenche notre plan d’action DR, car nos équipes de support et de services cloud ne peuvent pas remettre le système en marche. Une restauration des données est déclenchée sur une infrastructure nouvellement construite et restaure la dernière sauvegarde dans le délai contractuel.

La reprise après sinistre sur le cloud s'effectue en exploitant la disponibilité des ressources à la demande de notre fournisseur de services cloud. Grâce aux API spécifiques de notre fournisseur de services cloud, une ressource défaillante est redémarrée automatiquement en cas de panne et une sauvegarde est utilisée pour restaurer le système. La restauration et la reprise après sinistre s'effectuent à l'aide du fichier de sauvegarde le plus récent ou souhaité et en restaurant toutes les données sauvegardées.

Concernant l’environnement de production de notre client, Cliclease fournira les points de récupération de données suivants.

- Les sauvegardes de données client sont stockées dans la même région que l'instance client, mais dans des emplacements de centre de données différents pour garantir la récupérabilité en cas de catastrophe naturelle.

- Les sauvegardes seront testées périodiquement dans le cadre des tests BCP (Business Continuity Planning).

- Les journaux de sauvegarde seront examinés pour détecter les erreurs et les durées anormales, et nous recherchons des opportunités pour améliorer les performances de sauvegarde..

- Des mesures correctives seront prises lorsque des problèmes de sauvegarde sont identifiés afin de réduire les risques associés aux sauvegardes ayant échoué.

Veuillez noter qu'une semaine calendaire commence le dimanche à 00h00 jusqu'au samedi suivant à 11h59 HE.

Backup Types Points de récupération disponibles

Daily L'une des 7 dernières sauvegardes quotidiennes |

Weekly L'une des 4 dernières sauvegardes hebdomadaires |

Monthly L'une des 3 dernières sauvegardes mensuelles |

Souveraineté et transparence des données

Nous offrons une transparence sur les régions géographiques où les données de nos clients sont stockées, et nos clients peuvent sélectionner l'emplacement souhaité dans une liste de régions possibles.

Gestion des incidents

Cliclease a mis en place une politique de gestion des incidents qui respecte les normes du secteur en fonction de la priorité de l'incident et de son impact sur nos clients, et qui est revue au moins une fois par an par un cabinet d'audit mondial indépendant. De plus, conformément à la conformité SOC 2 et à la politique de gestion des incidents de Cliclease, un dossier d'assistance est déclenché après chaque incident de sécurité, qui détaille l'incident et signale le niveau d'urgence approprié pour le traiter et le résoudre. Les ressources sont affectées selon les besoins à chaque incident en fonction du triage de l'assistance pour identifier la cause profonde et procéder à la résolution. En cas d'incident de sécurité, l'ensemble de l'environnement sera déconnecté, supprimant ainsi la possibilité pour quiconque d'accéder au système.

Contrat de niveau de service (SLA) Cliclease pour les incidents de sécurité et les mesures d'atténuation

En cas d'incident de sécurité potentiel ou actif dont Cliclease est informé, nous traitons le ticket de sécurité après une évaluation du niveau de priorité (faible, moyen, élevé ou critique) en fonction de l'impact de l'incident de sécurité sur nos clients. Nous fournissons différents calendriers d'atténuation en plus des mises à jour quotidiennes et de la documentation d'analyse des causes profondes qui capture les détails requis et indique les mesures préventives qui seront prises à l'avenir.

Sécurité du périmètre physique

La sécurité physique du centre de données commence au niveau de la couche Périmètre. Cette couche comprend plusieurs fonctionnalités de sécurité, notamment des agents de sécurité 24h/24 et 7j/7, des clôtures, des caméras de surveillance et une technologie de détection d'intrusion. Cela comprend l'examen des accès, le contrôle des entrées, la surveillance des entrées non autorisées, etc. Tous les accès physiques aux couches périphériques intérieures sont hautement restreints et strictement réglementés, et des journaux sont disponibles pour un examen périodique.

Gestion de la capacité et équilibrage de la charge

Nous exploitons les services d'un fournisseur tiers mondial pour offrir une extension de capacité à la demande et automatique et répartir le trafic de nos clients sur plusieurs zones pour assurer une haute disponibilité. Tout en veillant à ce qu'aucun serveur ne soit surchargé, ce qui pourrait entraîner une dégradation des performances ou une indisponibilité (voir la section « Disponibilité » pour plus de détails), vous pouvez instantanément augmenter ou réduire la capacité nécessaire sans assistance technique ni investissement supplémentaire dans l'infrastructure.

Disponibilité du cloud

Nous offrons à nos clients Cloud (SaaS) un temps de disponibilité d'au moins 99,5 % avec une haute disponibilité. L'utilisation des dernières technologies cloud nous permet d'augmenter les ressources en cours d'exécution et de garantir le fonctionnement continu du système en cas de problèmes. Cela signifie que nos clients n'ont pas à faire face à de mauvaises performances du système ou à des temps d'arrêt majeurs.

Surveillance du système et des performances

Nous disposons de diverses mesures et systèmes de sécurité qui surveillent en permanence les activités malveillantes, les attaques et les comportements non autorisés sous plusieurs angles. Notre équipe peut atténuer toute attaque potentielle en suivant la procédure interne définie pour de tels événements. Nous partageons nos systèmes de sécurité, nos architectures et nos résultats de test avec notre cabinet d'audit SOC 2, et vous pouvez consulter ces mesures en demandant le rapport SOC.

Entretien

Toutes les mises à jour programmées et planifiées des applications Cliclease pendant lesquelles les services d'abonnement peuvent ne pas être disponibles pour nos clients ont lieu pendant notre fenêtre de maintenance standard pendant le week-end afin de minimiser les perturbations pour les utilisateurs. Le client sera informé de toute autre interruption planifiée soixante-douze heures à l'avance. Cliclease atténuera avec diligence le risque de perturbation excessive des opérations commerciales normales. En cas de maintenance d'urgence où Cliclease doit rendre les services d'abonnement indisponibles pour effectuer une opération de maintenance en dehors de toute période d'indisponibilité programmée, les clients seront informés d'une maintenance d'urgence dès que possible.

SLA de support de Cliclease

Bien que notre processus de gestion de configuration et notre surveillance proactive empêchent la plupart des problèmes de vous affecter, nous sommes prêts à réagir lorsqu'un événement entraîne une interruption de votre système. Nous sommes heureux de résoudre tout problème en fonction de nos délais de réponse standard du secteur. Cependant, nous comprenons que certains problèmes nécessitent une attention immédiate. Grâce à notre politique d'escalade, vous pouvez être assuré que les ressources nécessaires seront allouées pour une résolution rapide en cas de besoin. Nous effectuons également des tests réguliers de nos capacités de reprise après sinistre pour nous assurer que nous sommes prêts à réagir efficacement et rapidement en cas d'interruption imprévue.